端口安全功能用于约束报文进入端口的行为,通过报文的源MAC地址来判断报文准入或不准入设备端口。设备可通过静态配置的特定MAC地址,或者动态学习的限定个数MAC地址,来控制报文准入或不准入端口。

下面通过一个典型配置举例说明如何配置端口安全。

组网需求

开启端口安全功能,配置端口安全的违例处理方式。

配置限制与指导

1、只能在二层以太网接口和二层聚合接口下配置端口安全功能。

2、 SPAN的目的端口不能作为安全端口。

3、无法在DHCP Snooping信任端口上配置端口安全功能。

4、 无法在全局IP和MAC的例外口配置端口安全功能。

5、 protect表示若发现违例则丢弃违例的报文。restrict表示若发现违例则丢弃违例的报文并且发送端口违例Trap通告。shutdown表示若发现违例则丢弃违例的报文并且关闭接口。

配置步骤

(1) 进入特权模式。

enable

(2) 进入全局配置模式。

configure terminal

(3) 进入接口配置模式。

○ 进入二层以太网接口配置模式。

interface ethernet-type interface-number

○ 进入二层聚合接口配置模式。

interface aggregateport interface-number

(4) 开启端口安全功能。

switchport port-security

缺省情况下,端口安全功能处于关闭状态。

(5) 配置端口安全的违例处理方式。

switchport port-security violation { protect | restrict | shutdown }

缺省情况下,端口安全违例处理方式为若发现违例则丢弃违例的报文。

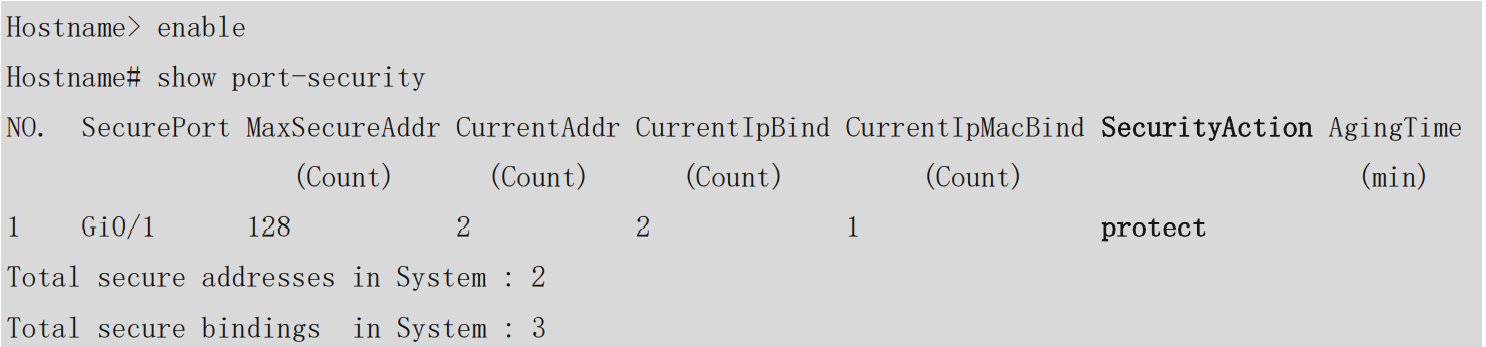

验证配置结果

# 使用show port-security查看所有端口安全配置信息。

说明

1、交换机端口安全分为IP+MAC绑定,仅IP绑定,仅MAC绑定,配置命令如下:

switchport port-security binding [ mac-address vlan vlan-id ] { ipv4-address | ipv6-address }

参数说明如下:

○ mac-address:指定源MAC地址,绑定端口、源MAC、VLAN ID和IP地址。

○ vlan vlan-id:指定VLAN ID,绑定端口、源MAC、VLAN ID和IP地址。取值范围为1~4094。

○ ipv4-address:指定IPv4地址,绑定端口和IPv4地址。

○ ipv6-address:绑定的IPv6地址,绑定端口和IPv4地址。

2、 如果配置了IP或IP+MAC绑定,需同时满足端口安全MAC绑定的条件才能入网,即端口安全MAC地址绑定是决定设备放通用户的关键因素