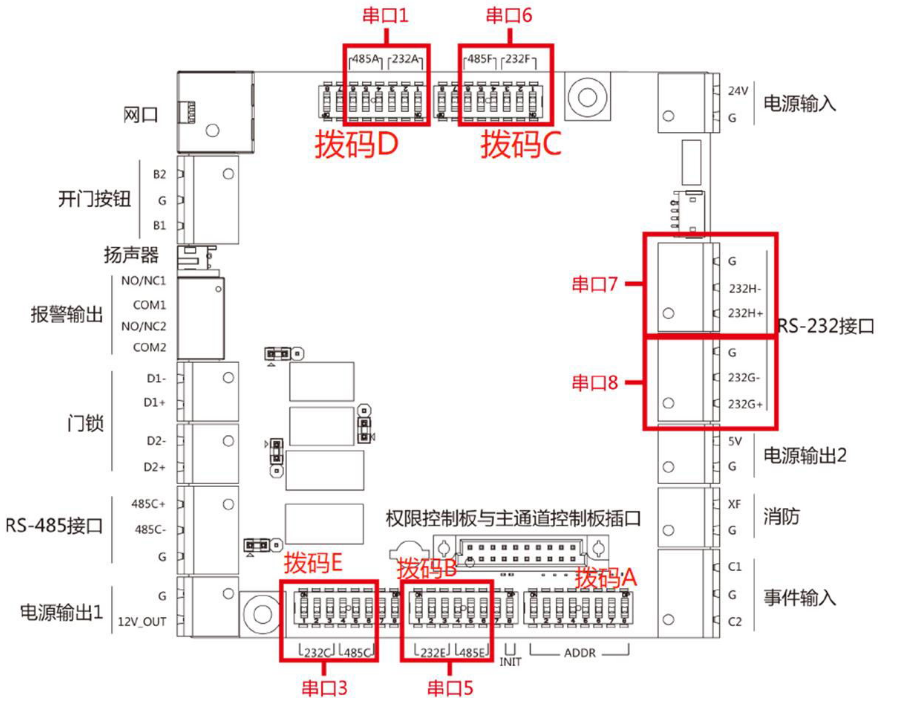

控制板位置图:

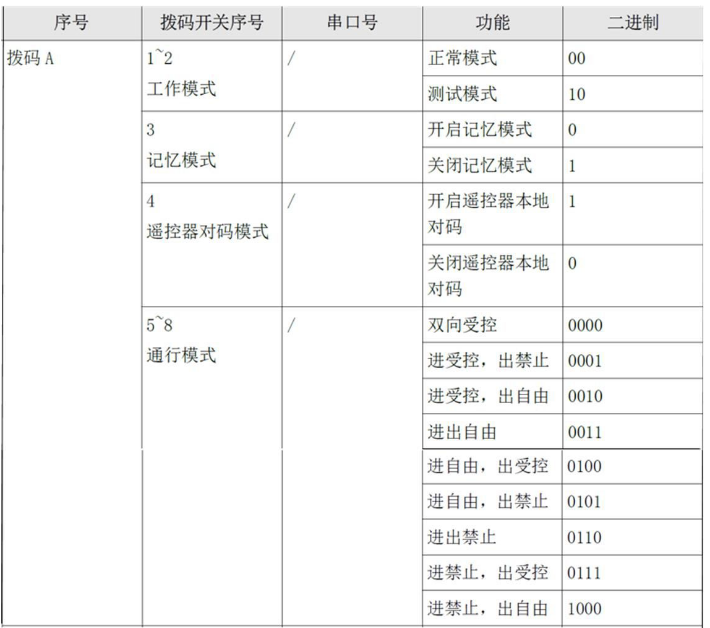

可通过权限控制板上的拨码设置设备模式、切换对应端口的通信模式、以及进行设备初始化设置。

注:该通道无需学习,上电出现门翼对不齐的情况请松掉门翼抱箍来调节门翼位置

遥控器配对(选配)

1、将闸机断电,并将权限控制板上的拨码A的第4位拨码开关拨到ON

2、将设备重新上电,人行通道处于遥控器对码模式中

3、按住遥控器关门按钮10秒以上。对码成功后,遥控器指示灯将闪烁两次

4、对码成功后,将拨码开关4置为OFF,并重启人行通道,完成遥控器对码。

硬件初始化

1、将权限控制板上拨码B的拨码开关8拨至ON。

2、断电重启,控制器上的蜂鸣器开始鸣叫,此时蜂鸣器是“滴”声长鸣

3、蜂鸣器停止鸣叫后,将拨码开关8拨至OFF,再次断电重启即可。

串口切换

拨码B、拨码C、拨码D和拨码E可切换RS-485 接口/RS-232 接口。

每组拨码的1-3位拨至ON为为RS-232接口:4-6位拨至ON为RS485接口

注意:拨码B、拨码C、拨码D 和拨码E 的开关1~3、4~6、7、8 不能同时拨为ON

通行方式拨码对照表如下

数码管运行错误说明

人行通道设备将在通道控制板上的数码管上显示错误码提示信息。不同数字代表

不同错误原因。

00———–正常运行

01———–上部对射板第一颗红外被触发

02———–上部对射板第二颗红外被触发

03———–上部对射板第三颗红外被触发

04———–上部对射板第四颗红外被触发

05———–上部对射板第五颗红外被触发

06———–上部对射板第六颗红外被触发

07———–上部对射板第七颗红外被触发

08———–上部对射板第八颗红外被触发

09———–上部对射板第九颗红外被触发

10———–上部对射板第十颗红外被触发

11———–上部对射板第十一颗红外被触发

12———–上部对射板第十二颗红外被触发

13———–下部对射板第一颗红外被触发

14———–下部对射板第二颗红外被触发

15———–下部对射板第三颗红外被触发

16———–下部对射板第四颗红外被触发

17———–下部对射板第五颗红外被触发

18———–下部对射板第六颗红外被触发

19———–下部对射板第七颗红外被触发

20———–下部对射板第八颗红外被触发

21———–下部对射板第九颗红外被触发

22———–下部对射板第十颗红外被触发

23———–下部对射板第十一颗红外被触发

24———–下部对射板第十二颗红外被触发

25———–上部对射板 1掉线

26———–上部对射板 2掉线

27———–上部对射板3 掉线

28———–上部对射板 4 掉线

29———–上部对射板 5 掉线

30———–上部对射板 6 掉线

31———–上部对射板 7 掉线

32———–上部对射板 8 掉线

33———–上部对射板9 掉线

34———–上部对射板 10 掉线

35———–上部对射板 11 掉线

36———–上部对射板 12 掉线

37———–下部对射板 1掉线

38———–下部对射板 2 掉线

39———–下部对射板 3 掉线

40———–下部对射板 4 掉线

41———–下部对射板 5 掉线

42———–下部对射板 6 掉线

43———–下部对汀板掉线线

44———–下部对射板 8 掉线

45———–下部对射板 9 掉线

46———–下部对射板 10 掉线

47———–下部对射板 11 掉线

48———–下部对射板 12 掉线

49———–进向灯板掉线

50———–出向灯板掉线

51———–上部红外转接板掉线

52———–下部红外转接板掉线

53———–CAN 总线异常

54———–未学习

55———–阻挡

56———–学习超范围

57———–电机异常