问题现象如下对比图

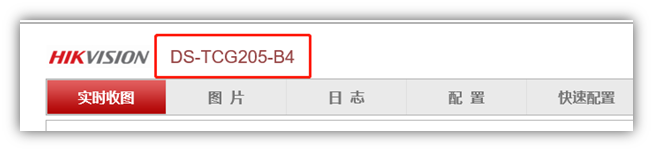

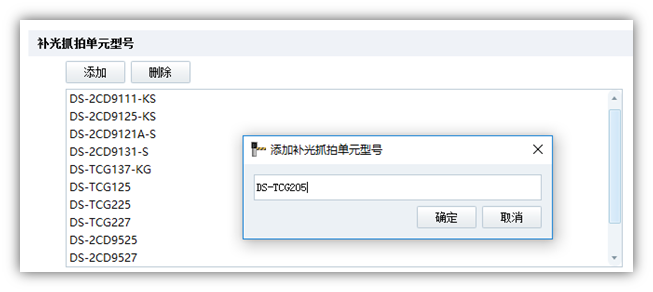

2、登录相机网页确认抓拍机型号。

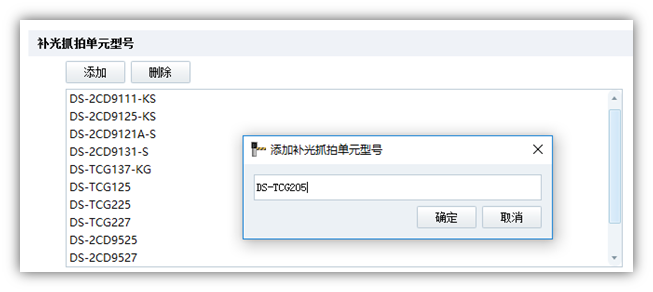

3、打开PMS参数配置—相机型号配置,选择补光抓拍单元添加,将抓拍机型号添加到里面,保存并重启软件

问题现象如下对比图

2、登录相机网页确认抓拍机型号。

3、打开PMS参数配置—相机型号配置,选择补光抓拍单元添加,将抓拍机型号添加到里面,保存并重启软件

多门互锁功能可对一个门禁控制器下的多个门进行互锁管理,即:当其中一个门开启时,其他对应的门都关闭。

注:每个设备最多可添加4个互锁组合,多门互锁功能需要使用DS-K260x系列或DS-K280xT系列门禁主机实现,多台一体机之间无法实现多门互锁.

第一步:硬件接线

DS-K260x系列门禁主机

请参阅 :

海康威视DS-K260x系列门禁主机连接单门磁力锁、灵性锁、双门磁力锁的接线方法

DS-K280xT系列门禁主机

请参阅 :

海康威视DS-K280xT系列门禁主机连接单门磁力锁、灵性锁、双门磁力锁的接线方法

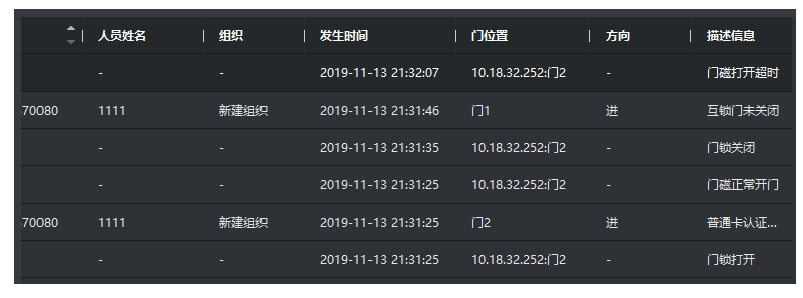

第二步:查看事件

可以通过4200测试,通过远程开关门,查看完整的事件:

①普通卡认真通过;

②门锁打开;

③门磁正常打开;

④门锁关闭;

⑤门磁正常关门。

说明接线正确。

第三步:下发权限

人员管理新增人员信息,在访问控制–权限组下发对应权限

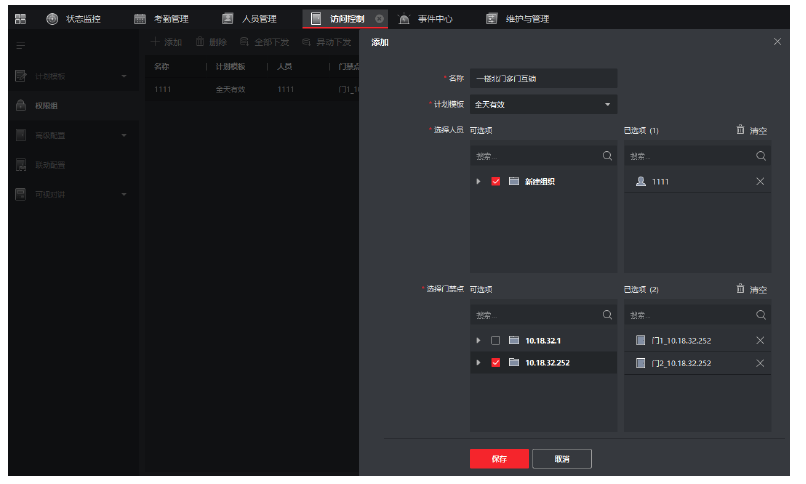

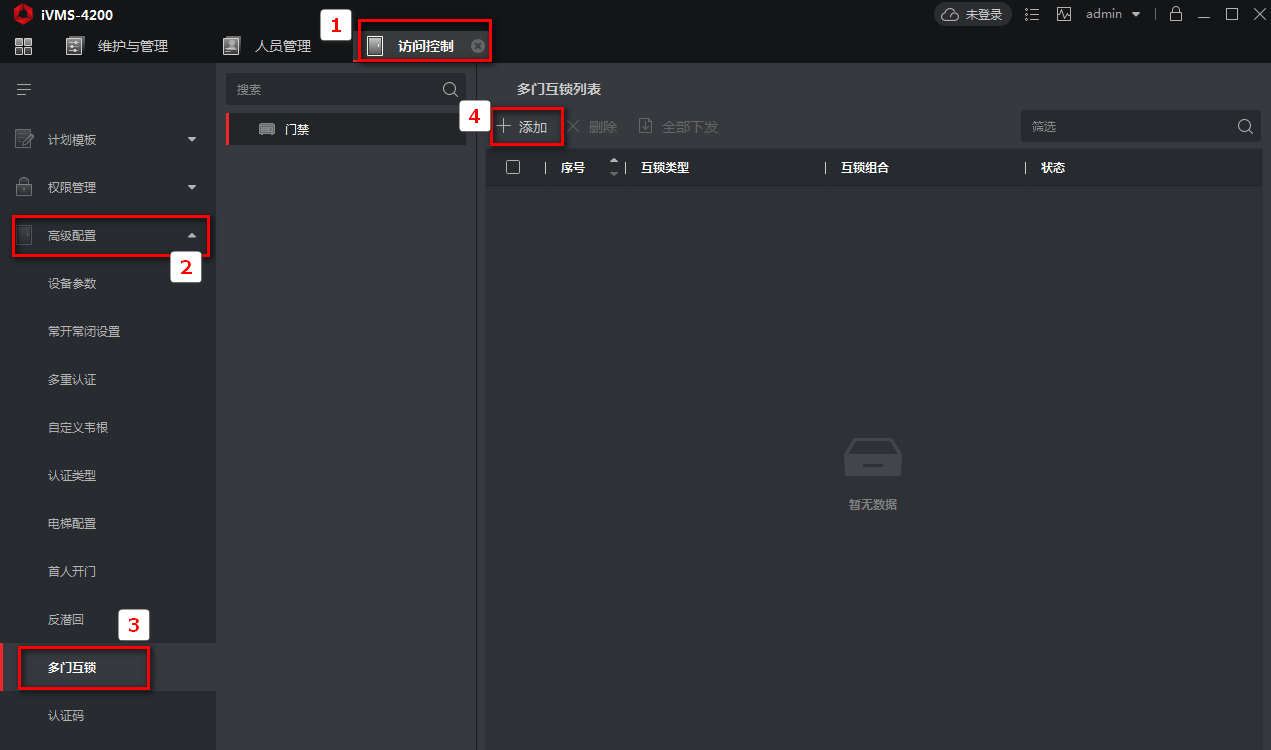

第四步:配置多门互锁

操作路径:访问控制—高级配置—多门互锁

1.在访问控制—高级配置,点击 ”多门互锁”,选择左 侧门禁控制器,点击添加;

2.在弹出的配置框中勾选需要互锁的门禁点,点击“确定”完成添加;

3.点击“全部下发”。

第五步:验证效果

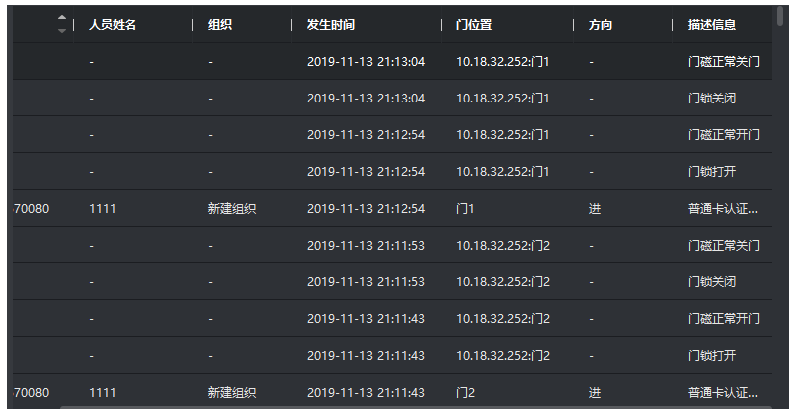

在状态监控里面查看相应事件

正常流程:

门2刷卡开门,再关门。

事件如下:①普通卡认证通过;②门锁打开;③门磁正常开门;④门锁关闭;⑤门磁正常关门;

门1刷卡开门,再关门。

事件如下:①普通卡认证通过;②门锁打开;③门磁正常开门;④门锁关闭;⑤门磁正常关门。

错误操作

门2刷卡开门,不关门。

事件如下:①普通卡认证通过;②门锁打开;③门磁正常开门;④门锁关闭;⑤门磁打开超时;

门1刷卡。

事件如下:①互锁门未关闭。此时刷卡门1不会打开。

一、单门磁力锁

门锁电源与门磁信号接线方法

锁的门磁接线一般接S和G,门磁状态默认:常闭。有特殊要求可修改。

二、灵性锁

门锁与门磁信号接线:

注:锁的门磁接线一般接S和G,门磁状态默认:常闭。有特殊要求可修改。

三、双门磁力锁

1、电锁电源接线:

2、门磁接线:

(1)双门常闭接法

注:任意门打开时,上传控制器一个闭合的信号;两扇门同时关闭时,上传控制器一个断开的信号

(2)双门常开接法

注:任意门打开时,上传控制器一个断开的信号;两扇门同时关闭时,上传控制器一个闭合的信号

1、单门磁力锁———-门锁电源与门磁信号接线方法

注:

①阴极锁需要把门禁主机门锁继电器输出状态选择NO跳冒;阳极锁、磁力锁需要选择NC跳冒。

②锁的门磁接线一般接NC和COM,门磁状态默认:常闭。有特殊要求可修改。

2、灵性锁——门锁与门磁信号接线

注:

①灵性锁需要把26门禁主机门锁继电器输出状态选择NO跳冒

②锁的门磁接线一般接NC和COM,门磁状态默认:常闭。有特殊要求可修改。

3、双门磁力锁

电锁电源接线:

门磁接线:

(1)双门常闭接法

注:任意门打开时,上传控制器一个闭合的信号;两扇门同时关闭时,上传控制器一个断开的信号

(2)双门常开接法

注:任意门打开时,上传控制器一个断开的信号;两扇门同时关闭时,上传控制器一个闭合的信号

“01” 硬件过流(适用型号:51X、52X、407、800)

1.道闸受到撞击

2.程序内杆子类型与实际不匹配

3.控制盒损坏

4.齿轮箱故障

“02” 软件过流

1.道闸受到撞击

2.程序内杆子类型与实际不匹配

3.控制盒损坏

4.齿轮箱故障

“03” 遇阻

1.落杆过程中遇到障碍物

2.弹簧调太紧

3.程序内杆子类型与实际不匹配

4.限位位置没有学习好

“04” 过载

1.排查杆子或连杆机构是否被障碍物卡住,或弹簧挂钩处顶住机箱

2.程序内杆子类型与实际不匹配

3.齿轮箱损坏

4.控制盒损坏

“05” 编码器丢失

1.编码器线或电机线未插上

2.杆子或连杆机构被卡住

3.电机损坏

4.齿轮箱损坏

5.控制盒损坏

“06” 母线过压

1..制动电阻未插上

2.220V输入电源异常

3.变压器电源输出异常

4.控制盒损坏

“07” 母线欠压

1.220V输入电源异常

2.变压器电源输出异常

3.控制盒损坏

“0b” 位置误差超限

1.杆子或连杆机构被卡住

2.编码器线或电机线未接好

3.程序内杆子类型与实际不匹配

4.电机损坏

5.齿轮箱损坏

6.控制盒损坏

“0d” 上电或学习关运行超过最大圈数

齿轮箱损坏

“0E” 学习过程中防砸或保护信号动作

学习过程中触发雷达、车检器或保护信号

“10” 控制停端口短路

控制停端口短路

“11” 控制关端口短路

控制关端口短路

“12” 手柄停端口短路

手柄停端口短路

“13” 手柄关端口短路

手柄关端口短路

17 制动电阻异常

制动电阻没插或者线断了

14 平衡调好,一上电学习就报14就是过载,观察下是否是机芯卡住

更换机芯

Lc 锁闸

抓拍机界面点击解锁

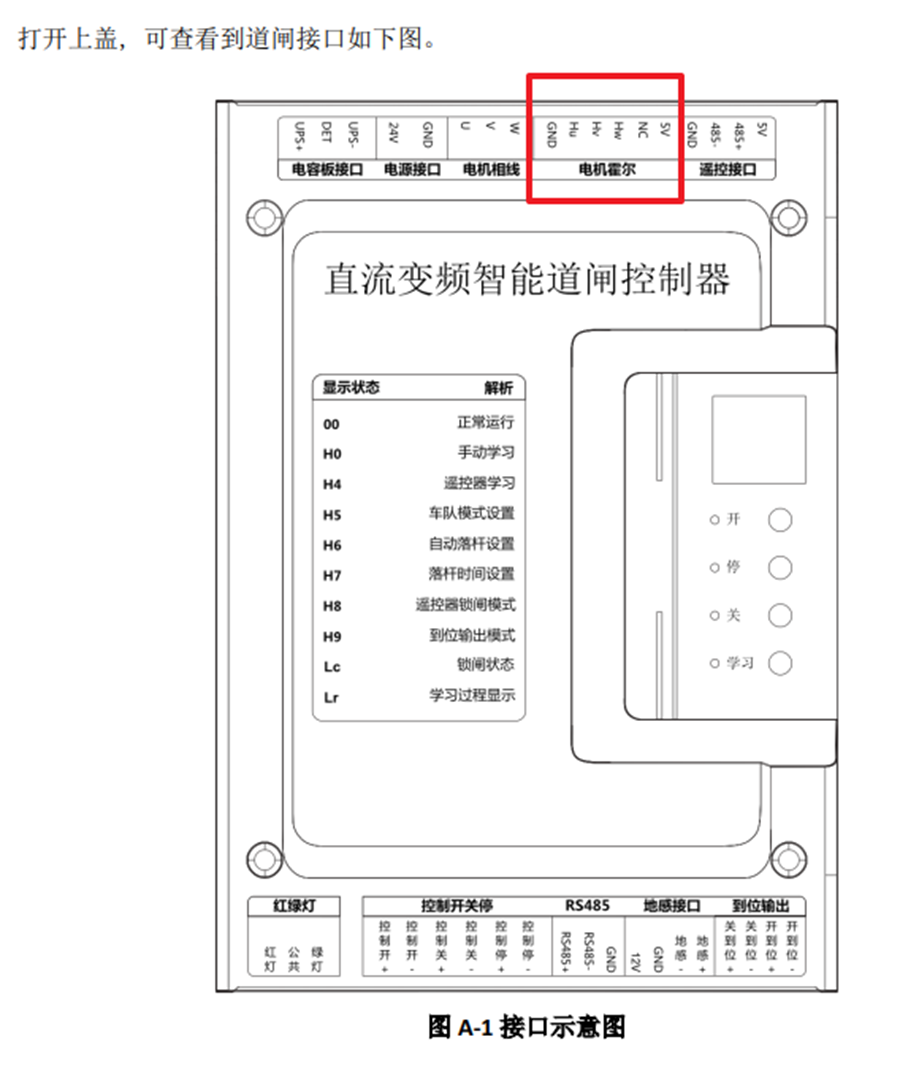

排查思路

霍尔信号线未接或断线,需要检查端口是否短路,如下图所示位置。

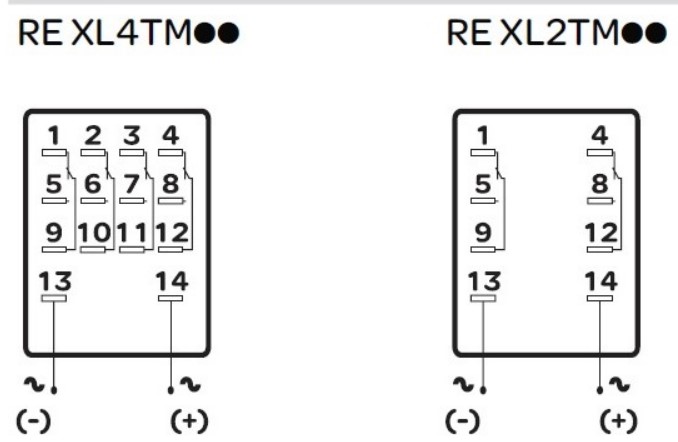

REXL系列时间继电器接线图如下:

请注意:如果是直流供电的型号14接正,13接负。

接触器和控制继电器线圈电压代码的含义是:

Tesys Deca、Tesys K、EasyPact D3N、EasyPact TVS、EasyPact TVR系列产品线圈电压代码:

电压 交流电压

12V ———————–J7/J5

21V ———————–Z7

24V———————– B7/B5/B6

32V ———————–C7/C5

36V———————– CC7/CC5

42V———————– D7/D5

48V———————– E7/E5/E6

60V———————– EE7/EE5/EE6

100V ———————–K7/K5/K6

110V ———————–F7/F5/F6

115V ———————–FE7/FE5

120V ———————–G7/G6

127V ———————–FC7/FC5/G5

200V ———————–L7

208V ———————–LE7/L6

220V ———————–M7/M5/M6

230V ———————–P7/P5

240V ———————–U7/U5/U6

256V ———————–W5

277V ———————–W7/W6

380V ———————–Q7/Q5/Q6

400V ———————–V7/V5

415V———————–N7/N5

440V———————–R7/R5/R6

480V ———————–T7/T6

500V ———————–S7/S5

575V———————– SC7/S6

600V———————– X7/X5/X6

660V ———————–YC7/Y5

690V———————– Y7

Tesys Deca、Tesys F系列产品线圈电压代码:

电压 直流电压

12V ———————–JD/JW

24V ———————–BD/BW

36V ———————–CD/CW

48V ———————–ED/EW

60V ———————–ND

72V ———————–SD/SW

110V ———————–FD/FW

125V ———————–GD

220V———————– MD/MW

250V ———————–UD

380V———————– QW

440V ———————–RD

进口Tesys Deca系列产品线圈电压代码:

电压 直流低功耗电压

5V ———————–AL

12V ———————–JL

20V———————–ZL

24V———————– BL

48V ———————–EL

110V ———————–FL

220V ———————–ML

250V ———————–UL

Tesys D Green、Tesys Giga系列产品线圈电压代码:

电压 交/直流电压通用

24-48V———————– BEE

24-60V ———————–BNE

48-130V———————– EHE

100-250V———————– KUE

200-500V ———————–LSE

一、利用拨码开关调试雷达

注:背景学习时,保证雷达检测范围内没有除固定环境外的可移动目标(车、人)。

闸杆类型为直杆,调试步骤如下:

(1)距离设置

将闸杆抬起,人站立在待设置距离处即雷达正前方某位置,先将拨码开关拨到ON端,再给雷达供电,雷达会出现绿灯快闪,直到雷达出现绿灯常亮(表示距离已设置完成),雷达断电将拨码开关拨到1端。

(2)背景学习:

1、保持闸杆处于抬起状态

2、将雷达电源接通,通电状态下将拨码开关拨到ON端,等待6S后断电将拨码开关拨回到1端

3、直杆会保持不动,灯无变化

4、雷达断电重启即可

杆型为栅栏杆/广告牌/空降闸,调试步骤如下

(1)距离设置

将闸杆抬起,人站立在要设置距离的位置,先将拨码开关拨到ON端,再给雷达供电,雷达出现绿灯快闪将拨码开关拨到1端雷达绿灯出现常亮(表示距离已经设置完成),雷达断电即可。

(2)背景学习

1、保持闸杆处于抬起状态

2、将雷达电源接通,通电状态下将拨码开关拨到ON端;

3、闸杆会自动下落,将拨码开关拨回1端,站在闸机旁雷达后方观察雷达绿色指示灯(或者站在正对雷达设置的杆长距离之外),雷达绿灯会出现快闪;

4、闸杆完全落稳后等待3S,用闸杆遥控器重复抬起落下闸杆大约三分钟直到绿灯常亮,此时表示环境记录完成;

5、雷达断电重启即可使用

二、利用软件调试雷达

(1)选择端口

在上位机电脑上插入485模块,建立与雷达模块的连接,在电脑的设备管理器列表找到端口号并选择。

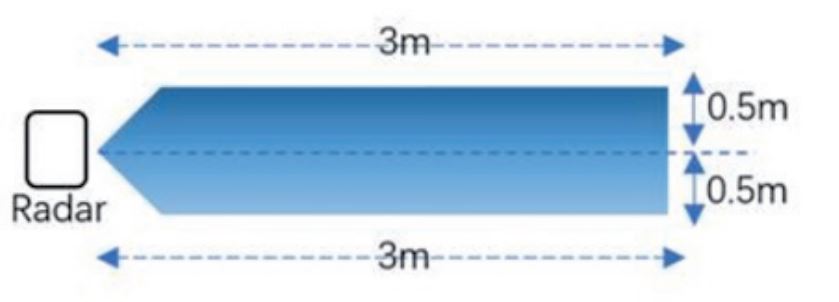

(2)设置检测区域、杆型和灵敏度(默认最高)

如上图所示,在“作用距离、作用左范围、作用右范围”设置监测的距离和左右范围。在“道闸”设置杆型,在“人车区分”设置灵敏度,其中高灵敏度可以检测到人和车;中灵敏度只有当车被检测到,才会检测到人,只有当车经过后,人通过才会落杆;低灵敏度只能检测到车。设置完成后点“重设”保存参数。默认的检测距离为3m,左右各0.5m,检测区域如下图。

(3)背景学习

闸杆类型为直杆,背景学习步骤如下:

1、保持闸杆处于抬起状态

2、将雷达电源接通,点击软件上的“study”

3、直杆会保持不动,灯无变化;

4、雷达断电重启即可。

杆型为栅栏杆/广告牌/空降闸,背景学习步骤如下:

1、保持闸杆处于抬起状态

2、将雷达电源接通,点击软件上的“study”

3、闸杆会自动下落,站在闸机旁雷达后方观察雷达绿色指示灯(或者站在正对雷达设置的杆长距离之外),雷达绿灯会出现快闪:

4、闸杆完全落稳后等待3S,用闸杆遥控器重复抬起,落下闸杆大约三分钟直到绿灯常亮,此时表示环境记录完成

5、雷达断电重启即可使用。

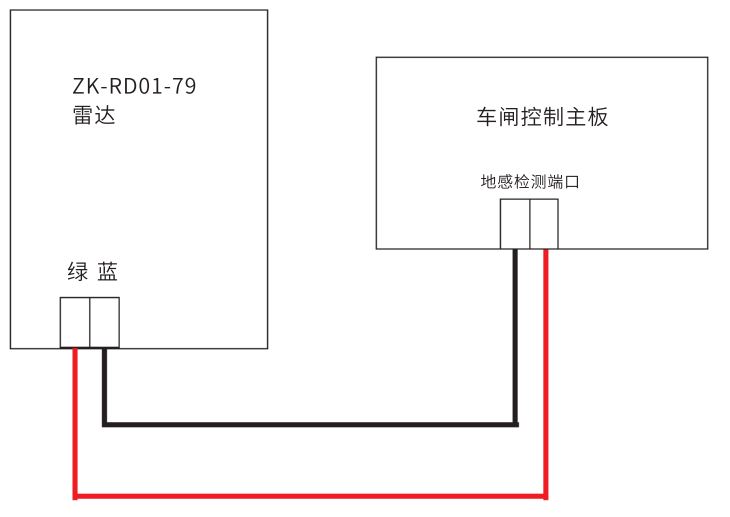

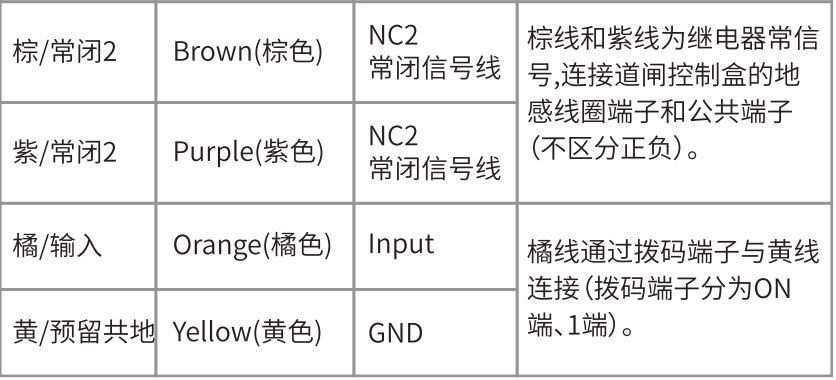

ZK-RD01-79雷达尾线如下图:

尾线接线说明

连接车闸的接线方式

当雷达与车闸连接时,用雷达的常开信号线即蓝色和绿色线与道闸(常开信号)控制盒的地感线圈端子和公共端子(不区分正负)相连;如果车闸控制信号为常闭信号输入,请用雷达的常闭信号线即棕色与紫色线与之连接。