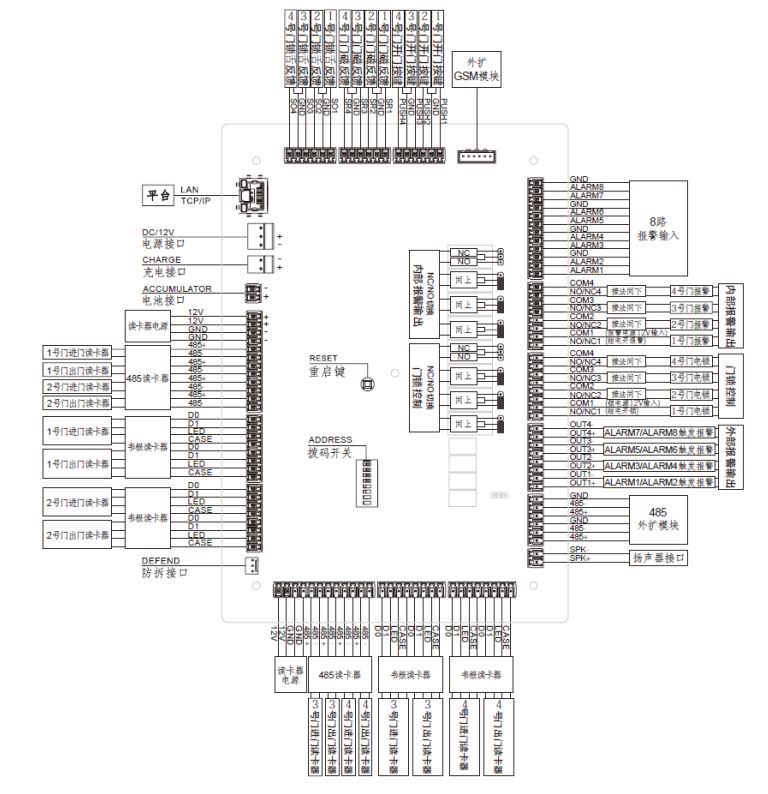

两门双向门禁控制器,支持两门双向进出,当有报警输入时触发外部报警输出设备产生报警。

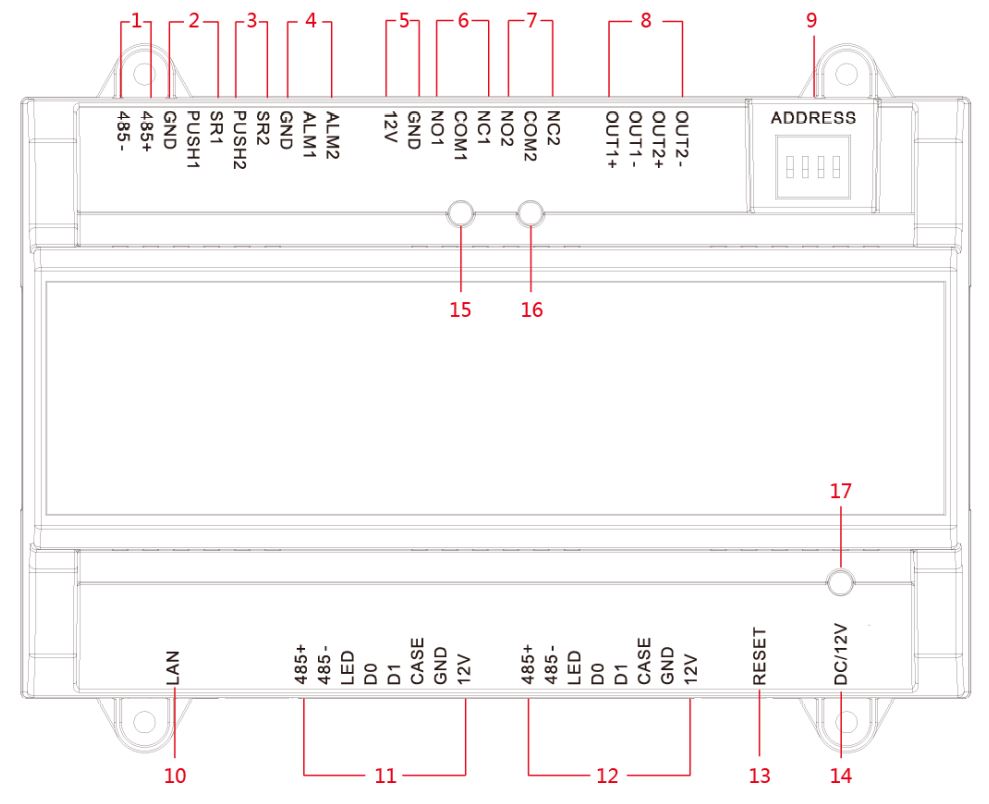

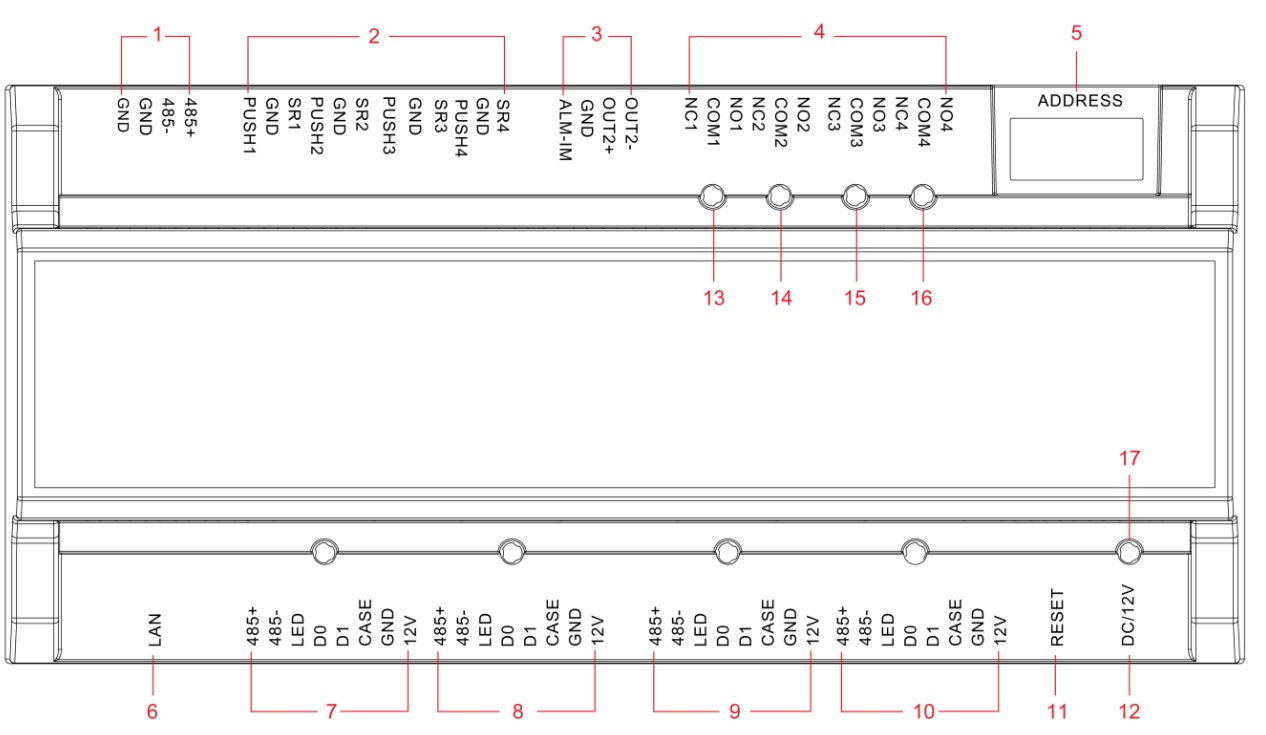

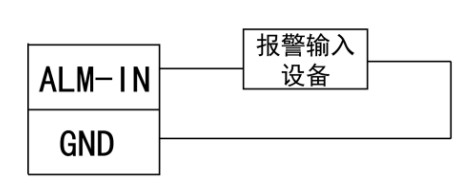

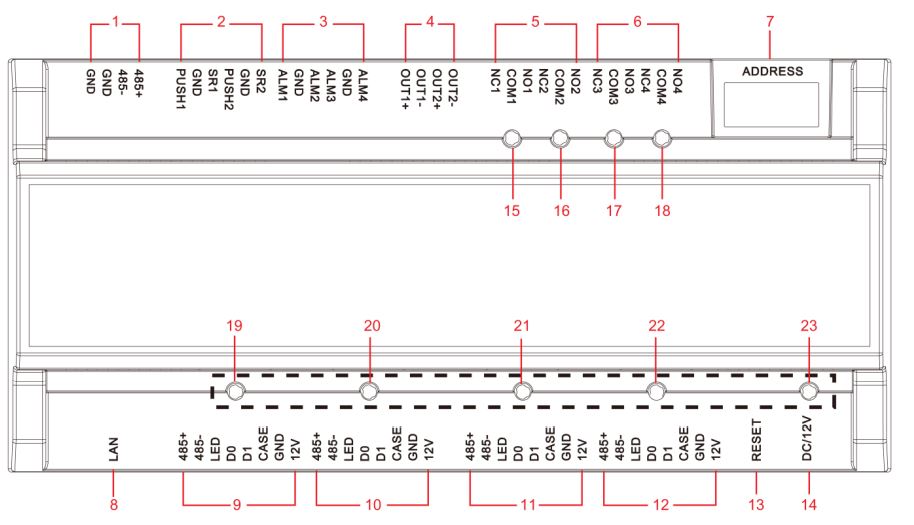

设备接线示意图如下图

一、接线端子说明:

序号1: RS485 通讯

序号2:出门按钮、门磁

序号3:外部报警输入

序号4:外部报警输出

序号5:门锁控制输出

序号6: 内部报警输出

序号7:拨码开关

序号8: TCP/IP,软件平台接口

序号9: 1 号进门读卡器

序号10:1 号出门读卡器

序号11: 1 号进门读卡器

序号12: 2 号出门读卡器

序号13 : 重启键

序号14: DC 12V 电源接口

注:

15、16————–门锁状态指示灯

17、18————–报警状态指示灯

19 ————–1 号门进门读卡器检测指示灯

20 ————–1 号门出门读卡器检测指示灯

21 ————–2 号门进门读卡器检测指示灯

22————– 2 号门出门读卡器检测指示灯

23————– 电源指示灯

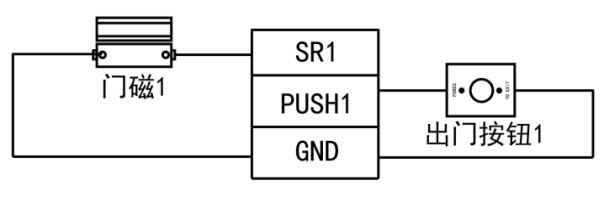

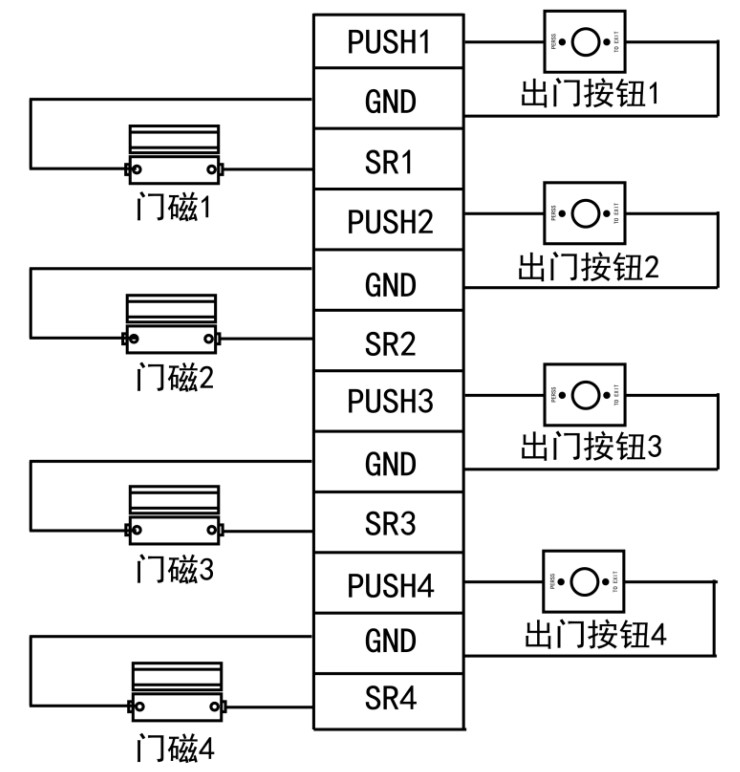

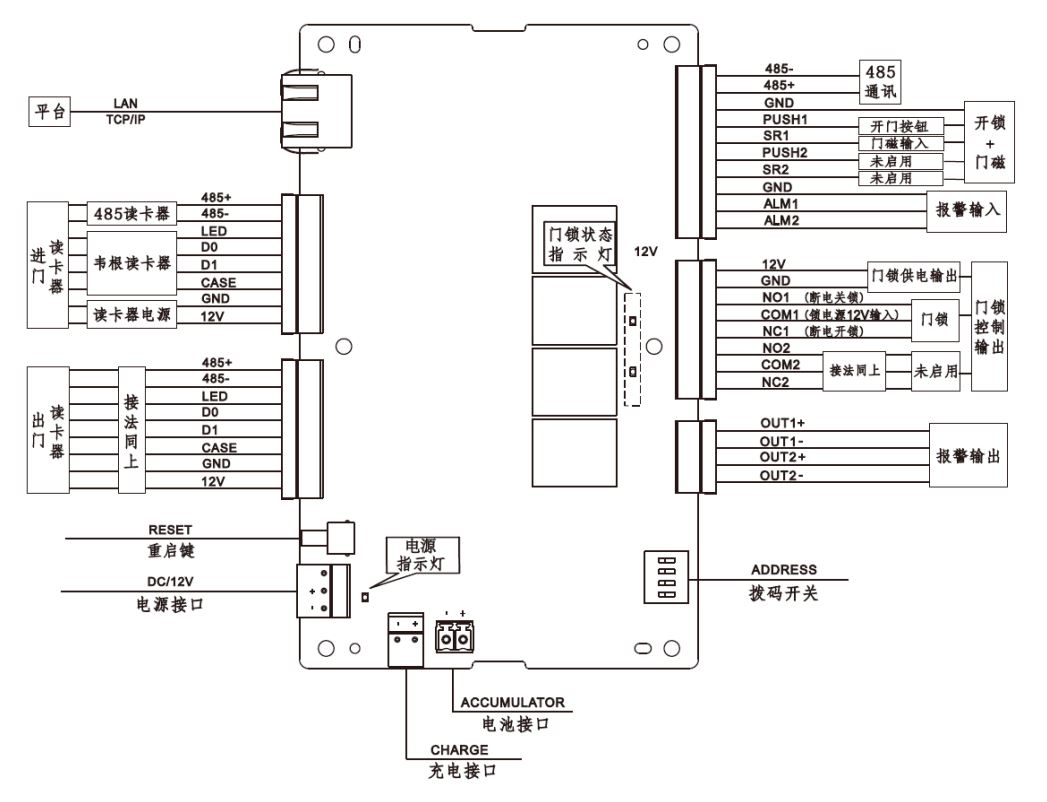

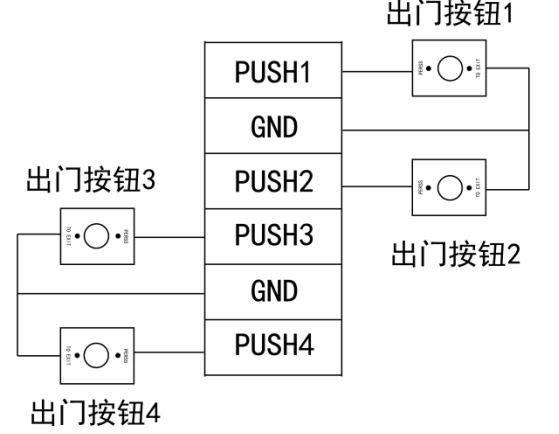

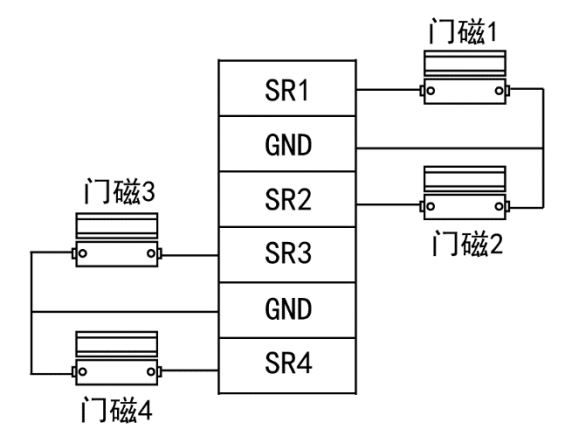

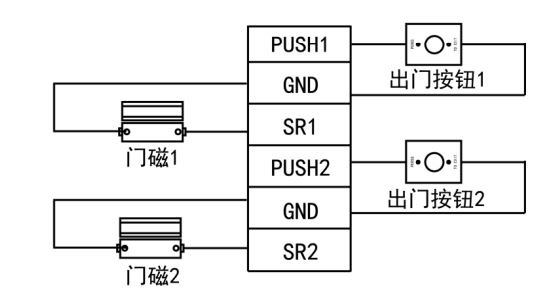

二、出门按钮/门磁接线说明

出门按钮+门磁所对应的接线端子如下图

PUSH1 ———–1 号门出门按钮

GND ———–1 号门出门按钮和 1 号门门磁输入共用

SR1———– 1 号门门磁输入

PUSH2 ———–2 号门出门按钮

GND ———–2 号门出门按钮和 2 号门门磁输入共用

SR2 ———–2 号门门磁输入

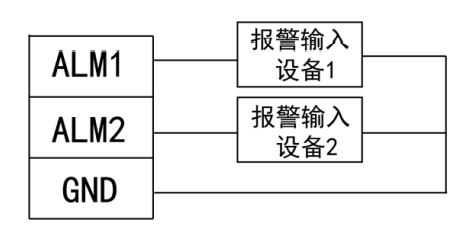

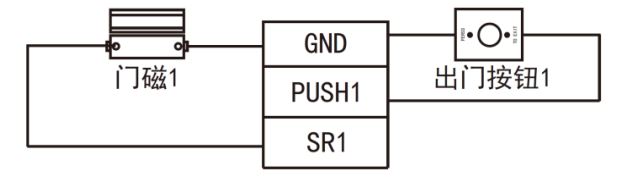

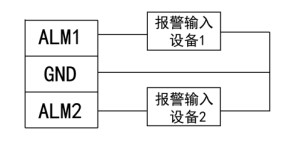

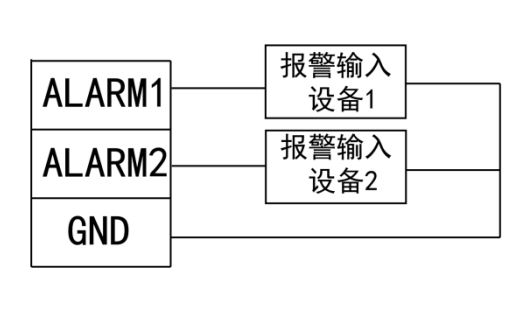

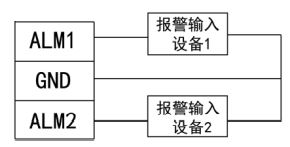

三、外部报警输入接线说明

支持 4 路外部报警输入外部报警输入如下图:

ALM1 ————报警输入1端口

GND————–报警输入1、2端口共用

ALM2————报警输入2端口

ALM3 ————报警输入3端口

GND————–报警输入3、4端口共用

ALM4————报警输入4端口

外部报警输入端口,可接烟感探测器、红外探测器等

外部报警可联动门开关状态

ALAMRM1 ~ ALAMRM2

外部报警联动所有门常开

ALAMRM3~ALAMR4 外

部报警联动所有门常闭

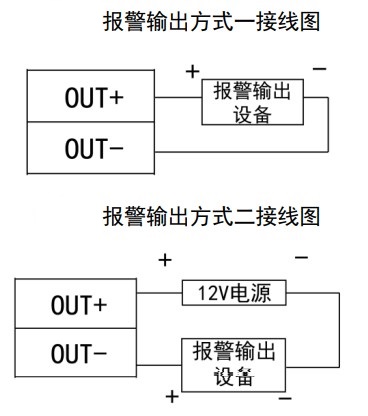

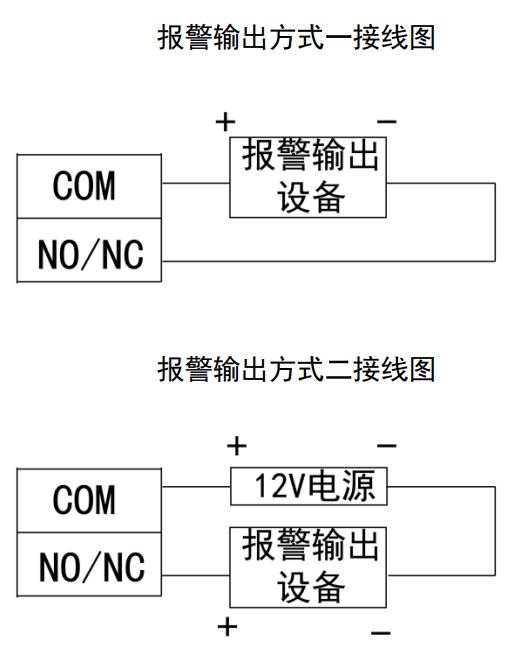

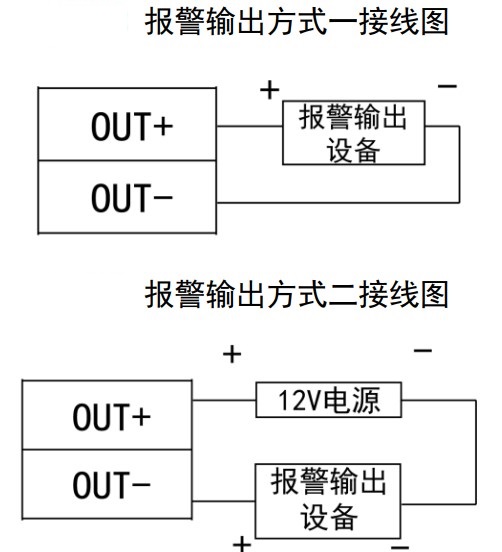

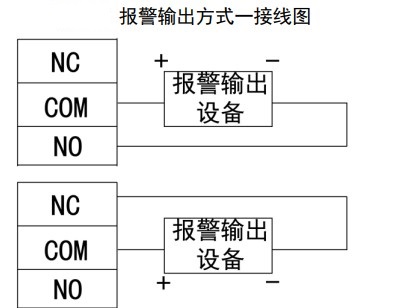

四、外部报警输出接线说明

2 路外部报警输出,触发报警后报警输出设备产生报警,持续时间为 15s。

外部报警输出可有两种连接方式,请根据报警设备选择,例如 IPC 可使用方式一,声光警号选择方式二,如下图

OUT1+ 、OUT1+-

ALM1/ALM2触发报警输出

OUT2+ 、OUT2+-

ALM3/ALM4触发报警输出

注:外部报警输出端口,可接声光报警器等

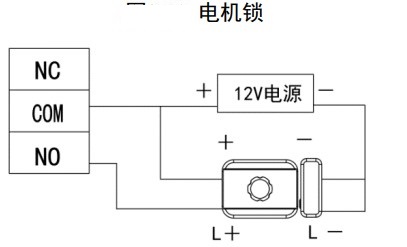

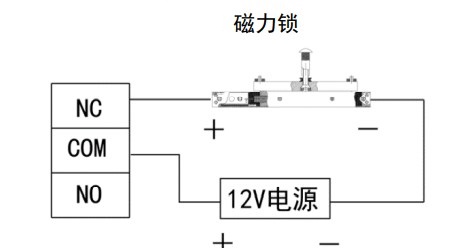

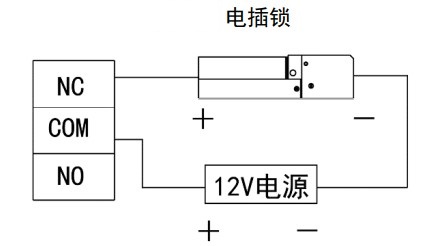

五、门锁接线说明

门锁控制输出支持 4 组门锁控制输出,端子后面的序号表示对应的门。请根据锁的类型选择合适的连接方式,如下图

电机锁

磁力锁

电插锁

门锁控制输出接口说明:

NC1、COM1 、NO1

1 号门门锁控制

NC2、COM2、NO2

2 号门门锁控制

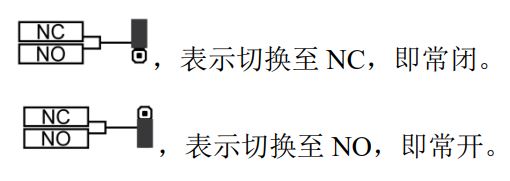

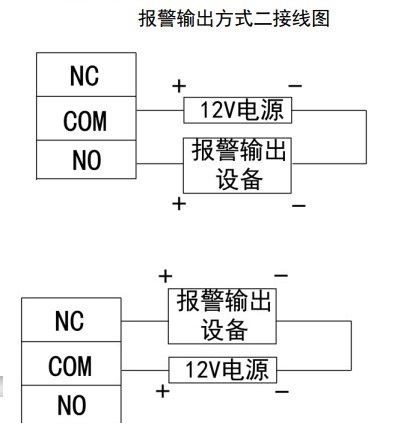

六、内部报警输出接线说明

2 路内部报警输出,内部报警输入(如门超时)触发报警后,报警输出设备产生报警,持续时间为 15s。

连接报警输出设备时请根据常开或者常闭状态来选择 NC/NO。

NC,即常闭。

NO,即常开。

内部报警输出可有两种连接方式,请根据报警设备选择,例如 IPC 可使用方式一,声光警号选择方式二,如下图:

内部报警输出接线端子说明:

NC3、COM3、NO3

1 号门进门读卡器和出门读卡器防拆报警输出

1 号门超时、门闯入报警输出

内部报警输出端口,可接声光报警器等

NC4、COM4、NO4

2号门进门读卡器和出门读卡器防拆报警输出

2 号门超时、门闯入报警输出

内部报警输出端口,可接声光报警器等

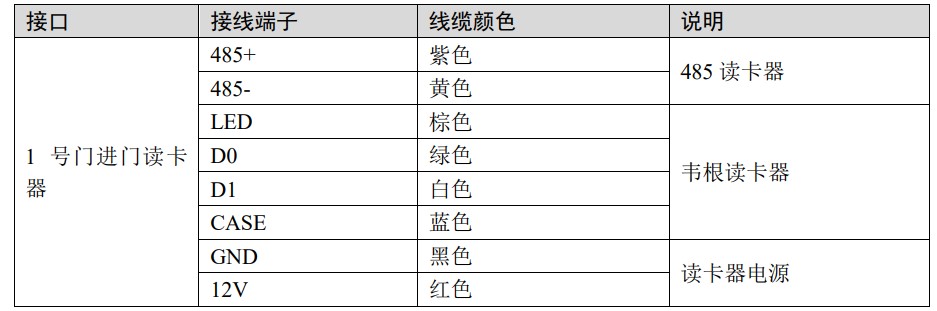

七、读卡器接线说明

1 个门仅支持接入一种类型的读卡器,485 和韦根只能选择其一。

读卡器所对应的接线端子如下图,以 1 号门为例,其他读卡器与其相同。

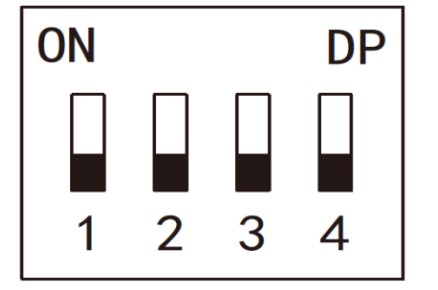

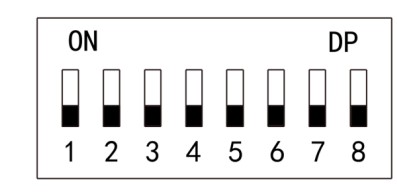

八、拨码开关说明

![]() 开关在 ON 表示 1。

开关在 ON 表示 1。

![]() 开关在下表示 0

开关在下表示 0

1~8,全部为 0,系统正常启动。

1~8,全部为 1,设备启动后进入 BOOT 模式。

1、3、5、7 为 1,其他为 0,设备重启后系统恢复出厂状态。

2、4、6、8 为 1,其他为 0,设备重启后系统恢复出厂状态,但保留用户信息。